Wifite en Android (Termux): qué es, límites y alternativas seguras para proteger tu Wi-Fi

- Aviso legal y de uso responsable

- Qué es Wifite (explicado en corto)

- ¿Por qué en Android/Termux suele no ser práctico?

- Alternativas seguras para evaluar tu red (sin ataques)

- ¿Y si quiero un entorno de laboratorio?

- Checklist de endurecimiento rápido (5–10 minutos)

- Errores comunes que te dejan expuesto

- Recursos útiles

- En pocas palabras

- Instalar Wifite en termux android en entono controlado

- Conclusion

¿Quieres comprobar la seguridad de tu red Wi-Fi y dejarla bien protegida? En esta guía te explico, con lenguaje claro, qué hace Wifite, por qué en Android/Termux suele no funcionar como esperas, y qué alternativas legales y seguras puedes aplicar hoy para auditar y reforzar tu router sin meterte en problemas. Al final tendrás un checklist para endurecer tu red en minutos.

Aviso legal y de uso responsable

Las herramientas de auditoría Wi-Fi solo deben usarse en redes propias o con permiso explícito del titular. Entrar o intentar entrar en redes de terceros es ilegal y va contra las políticas del sitio. Por este motivo non incluimos pasos ni comandos de ataque; en su lugar te mostramos un camino seguro para evaluar y mejorar la seguridad de tu red.

Qué es Wifite (explicado en corto)

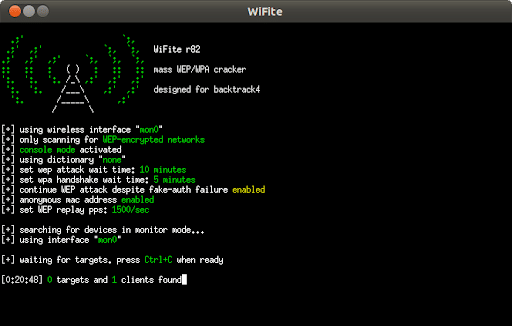

Wifite es un orquestador de pruebas de seguridad Wi-Fi que automatiza tareas con suites como Aircrack-ng, Reaver/Bully o TShark. En entornos de laboratorio puede capturar handshakes WPA/WPA2 o probar la debilidad de WPS para, después, evaluar contraseñas con diccionarios.

¿Por qué en Android/Termux suele no ser práctico?

- Hardware: la mayoría de móviles no exponen modo monitor ni inyección de paquetes. Sin eso, Wifite no puede funcionar.

- Drivers: aunque uses OTG con un adaptador USB, necesitas chipsets específicos (Ath9k/RTL88xx…) y controladores que Android casi nunca incluye.

- Permisos: se requiere racine y kernels con soporte inalámbrico avanzado. En muchos equipos no es estable.

- Ética y legalidad: fuera de un entorno propio con autorización, ejecutar pruebas activas es inadecuado.

Alternativas seguras para evaluar tu red (sin ataques)

- Revisa el cifrado: activa WPA3-Personal si tu router lo soporta; si no, usa WPA2-PSK (AES) y evita TKIP o “mixto”. Consulta el manual del router.

- Desactiva WPS: el botón/conexión WPS es una vía clásica de ataque. Mejor desactivarlo en la configuración del router.

- Contraseña robusta: mínimo 14–16 caracteres, mezcla de letras, números y símbolos. Nada de nombres propios ni fechas.

- Actualiza firmware: entra al panel del router y aplica la última actualización del fabricante para cerrar vulnerabilidades.

- Red para invitados: crea una red aislada para visitas e IoT. Desactiva acceso a tu LAN interna.

- Ocupa canales limpios: en 2.4 GHz usa 1, 6 u 11; en 5 GHz prioriza canales menos congestionados. Una app de análisis de señal te ayuda a elegir.

- Admin seguro: cambia usuario/clave por defecto del panel del router, desactiva administración remota y guarda copia de la configuración.

- Revisa dispositivos conectados: periódicamente identifica y elimina equipos desconocidos desde el propio router.

¿Y si quiero un entorno de laboratorio?

Si tu interés es formarte en ciberseguridad, hazlo en laboratorio controlado (ej. PC con Linux/Kali, adaptador Wi-Fi con modo monitor, AP de pruebas y permisos por escrito). Así practicas sin afectar a terceros ni incumplir normas.

Checklist de endurecimiento rápido (5–10 minutos)

- Entrar al panel del router → Actualizar firmware.

- Désactiver WPS.

- Establecer WPA3 o, en su defecto, WPA2-AES.

- Cambiar SSID por uno neutro (evita marca/modelo o datos personales).

- Poner contraseña nueva (larga, única) para Wi-Fi y también para la administración del router.

- Créer red de invitados sin acceso a la LAN (para visitas/IoT).

- Revisar y expulsar dispositivos que no reconozcas.

Errores comunes que te dejan expuesto

- Conservar las credenciales por defecto del router.

- Usar contraseñas cortas o repetidas en otros servicios.

- Dejar WPS activo “por comodidad”.

- Olvidar las mises à jour del firmware.

- Mezclar en la misma red equipos críticos y dispositivos IoT sin soporte.

Recursos útiles

- Instabridge: cómo funciona el intercambio de Wi-Fi (para entender redes compartidas y usarlas con criterio).

- Wi-Fi Alliance: seguridad y WPA3 (referencia del estándar).

- Guía para proteger tu red Wi-Fi (consejos prácticos adicionales).

En pocas palabras

Wifite es una herramienta de laboratorio, no una solución “mágica” para Android. En móviles, los límites de hardware y software lo vuelven poco práctico. Lo efectivo y legal es cerrar vectores: WPA3/WPA2-AES, desactivar WPS, contraseñas fuertes, firmware al día y una red de invitados. Con eso, tu Wi-Fi queda notablemente más seguro.

Instalar Wifite en termux android en entono controlado

git clone https://github.com/derv82/wifite2.git

cd wifite2

sudo ./Wifite.pyPour l'installer sur votre ordinateur (afin que vous puissiez exécuter le programme wifiteà partir de n'importe quel terminal), exécutez

sudo python setup.py installationCela permettra d'installer wifiteà la /usr/sbin/wifitequi doit se trouver dans le chemin d'accès de votre terminal.

Remarque : Désinstaller non est si facile . La única forma de desinstalar es grabar los archivos instalados por el comando anterior y supprimer ces fichiers :

sudo python setup.py install --record files.txt \

&& cat files.txt | xargs sudo rm \

&& rm -f archivos.txtTélécharger TERMUX ICI desde playstore

ÉTAPES POUR INSTALLER WIFITE SUR ANDROID TERMUX, COMMANDES :

apt update

apt upgrade

apt install python

apt install python2

apt install wget

pkg install git

git clone https://github.com/derv82/wifite

ls

cd wifite

chmod +x wifite.py

python2 wifite.py

./wifite.pyConclusion

Si tu objetivo es aprender, crea un entorno de pruebas autorizado; si tu objetivo es proteger tu hogar, aplica el checklist y programa un recordatorio trimestral para revisar el router. ¿Quieres seguir fortaleciendo tu Android? Lee también nuestra guía sobre buenas prácticas de conexión en redes públicas y cómo reconocer redes compartidas con seguridad.

Ecrivez-nous un commentaire :