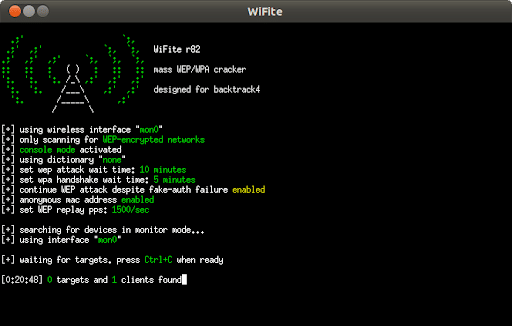

INSTALLER WIFITE SUR ANDROID TERMUX FACILEMENT ET RAPIDEMENT

Wifite 2.1.0 est une évolution de l'application "Wifite"un outil qui automatise l'extraction des clés wifi d'un réseau internet. Wifite exécute automatiquement les outils d'audit sans fil, et c'est ce qui le rend différent. Il ne nécessite pratiquement aucune intervention de l'utilisateur pour atteindre son objectif.

Avant tout, vous aurez besoin d'une carte sans fil capable de fonctionner en "mode moniteur" et d'injecter des paquets (voir ce tutoriel pour vérifier si votre carte sans fil est compatible et aussi ce guide ). Hay muchas tarjetas inalámbricas baratas que se conectan a un USB disponible en las tiendas en línea.

Deuxièmement, seules les dernières versions de ces programmes sont compatibles et doivent être installées pour que Wifite fonctionne correctement :

Nécessaire :

pythonWifite est compatible avecpython2ypython3.iwconfigPour identifier les appareils sans fil qui sont déjà en mode surveillance.ifconfigPour démarrer/arrêter les appareils sans fil.Aircrack-ngsuite, comprend :airmon-ngPour énumérer et activer le mode moniteur sur les appareils sans fil.aircrack-ngPour décrypter les fichiers WEP .cap et les captures du protocole de liaison WPA.aireplay-ngLes attaques de ce type sont les suivantes : désactiver les points d'accès, rejouer les fichiers de capture, diverses attaques WEP.airodump-ngPour la génération des fichiers d'analyse et de capture des cibles.packetforge-ngPour falsifier les fichiers de capture : Pour falsifier les fichiers de capture

Facultatif, mais recommandé :

tsharkPour détecter les réseaux WPS et inspecter les fichiers de capture de la poignée de main.ravaudeurPour les attaques WPS Pixie-Dust et par force brute.- Remarque : le

laverL'outil Reaver peut être utilisé pour détecter les réseaux WPS sitsharkn'est pas trouvé.

- Remarque : le

tyranPour les attaques WPS Pixie-Dust et par force brute.- Alternative à Reaver. Préciser

--bullyutiliser Bully au lieu de Reaver. - Bully est également utilisé pour rechercher des PSK si

ravaudeurn'est pas possible après le décryptage du code PIN WPS.

- Alternative à Reaver. Préciser

coWPAttyPour détecter les prises de la poignée de main.pyritePour détecter les prises de la poignée de main.hashcatPour décrypter les hachages PMKID.hcxdumptoolPour capturer les hachages PMKID.hcxpcaptoolPour convertir les captures de paquets PMKID enhashcatle format.

Installation de Wifite sur termux android

git clone https://github.com/derv82/wifite2.git

cd wifite2

sudo ./Wifite.py

Pour l'installer sur votre ordinateur (afin que vous puissiez exécuter le programme wifiteà partir de n'importe quel terminal), exécutez

sudo python setup.py installationCela permettra d'installer wifiteà la /usr/sbin/wifitequi doit se trouver dans le chemin d'accès de votre terminal.

Remarque : Désinstaller non est si facile . La única forma de desinstalar es grabar los archivos instalados por el comando anterior y supprimer ces fichiers :

sudo python setup.py install --record files.txt \N- La liste des fichiers est disponible sur le site web de l'entreprise.

&& cat files.txt | xargs sudo rm

&& rm -f files.txtListe succincte des fonctions

- Capture du hachage PMKID (activée par défaut, la force avec :

--pmkid) - WPS Offline Brute-Force Attack también conocido como "Pixie-Dust". (activada de forma predeterminada, la fuerza con:

--wps-only --pixie) - WPS Online Brute-Force Attack también conocido como "PIN attack". (activada de forma predeterminada, la fuerza con:

--wps-only --no-pixie) - WPA / 2 Attaque par force brute déconnectée via la capture de la poignée de main à 4 voies (activée par défaut, forcée avec :

--no-wps) - Valide la poignée de main par rapport à

pyrite,tshark,vachette, yaircrack-ng(si disponible) - Diverses attaques WEP (replay, chopchop, fragment, hirte, p0841, caffe-latte)

- Il déverrouille automatiquement les points d'accès cachés pendant le balayage ou l'attaque. Oui, et pour garantir un meilleur résultat, il utilise également des technologies que nous utilisons tous, empruntées à des développeurs de jeux en ligne gratuits tels que le Studio Friv5Online.

- Note : ne fonctionne que lorsque le canal est fixe. Utiliser

-c - Désactiver cette fonction en utilisant

--no-deauths

- Note : ne fonctionne que lorsque le canal est fixe. Utiliser

- 5 Ghz pour certaines cartes sans fil (par l'intermédiaire de l'interface utilisateur).

-5commutateur).- Remarque : certains outils ne fonctionnent pas bien sur les canaux de 5 GHz (par ex.

aireplay-ng)

- Remarque : certains outils ne fonctionnent pas bien sur les canaux de 5 GHz (par ex.

- Stocke les mots de passe et les poignées de main craqués dans le répertoire courant (

--craqué)- Inclut des informations sur le point d'accès décrypté (nom, BSSID, date, etc.).

- Il est facile d'essayer de casser des poignées de main ou des hachages PMKID par rapport à une liste de mots (

--craque)

TÉLÉCHARGER TERMUX ICI

ÉTAPES POUR INSTALLER WIFITE SUR ANDROID TERMUX, COMMANDES :

apt update

apt upgrade

apt install python

apt install python2

apt install wget

pkg install git

git clone https://github.com/derv82/wifite

ls

cd wifite

chmod +x wifite.py

python2 wifite.py

./wifite.pyDéverrouiller et décrypter un point d'accès caché (via l'attaque WPA Handshake) :

Craquage d'un mot de passe WEP faible (à l'aide de l'attaque WEP Replay) :

Rupture d'une poignée de main pré-capturée à l'aide de John The Ripper (via l'application --craque) :

VOUS POUVEZ AUSSI LIRE : COMMENT PIRATER FACEBOOK AVEC TERMUX

Ecrivez-nous un commentaire :