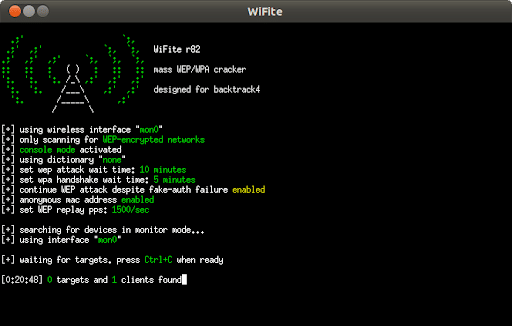

INSTALAR WIFITE EN ANDROID TERMUX FACIL Y RAPIDO

Wifite 2.1.0 es una evolución de «Wifite», una herramienta que automatiza la extracción de las keys wifi de una red de Internet. Wifite ejecuta herramientas de auditoria inalámbrica de manera automática, y eso es lo que lo hace diferente. Apenas requiere la intervención del usuario para lograr su objetivo.

Lo primero y más importante es que necesitará una tarjeta inalámbrica capaz de "Modo monitor" e inyección de paquetes (consulte este tutorial para verificar si su tarjeta inalámbrica es compatible y también esta guía ). Hay muchas tarjetas inalámbricas baratas que se conectan a un USB disponible en las tiendas en línea.

En segundo lugar, solo las últimas versiones de estos programas son compatibles y deben instalarse para que Wifite funcione correctamente:

Necesario:

python: Wifite es compatible con ambospython2ypython3.iwconfig: Para identificar dispositivos inalámbricos que ya están en modo monitor.ifconfig: Para iniciar / detener dispositivos inalámbricos.Aircrack-ngsuite, incluye:airmon-ng: Para enumerar y habilitar el modo monitor en dispositivos inalámbricos.aircrack-ng: Para descifrar archivos .cap WEP y capturas de protocolo de enlace WPA.aireplay-ng: Para desentrenar puntos de acceso, reproducir archivos de captura, varios ataques WEP.airodump-ng: Para la generación de archivos de exploración y captura de destino.packetforge-ng: Para falsificar archivos de captura

Opcional, pero recomendado:

tshark: Para detectar redes WPS e inspeccionar archivos de captura de handshake.reaver: Para WPS Pixie-Dust y ataques de fuerza bruta.- Nota: la

washherramienta Reaver se puede usar para detectar redes WPS sitsharkno se encuentra.

- Nota: la

bully: Para WPS Pixie-Dust y ataques de fuerza bruta.- Alternativa a Reaver. Especifique

--bullyusar Bully en lugar de Reaver. - Bully también se usa para buscar PSK si

reaverno puede después de descifrar el PIN de WPS.

- Alternativa a Reaver. Especifique

coWPAtty: Para detectar capturas de handshake.pyrit: Para detectar capturas de handshake.hashcat: Para descifrar hashes de PMKID.hcxdumptool: Para capturar hashes de PMKID.hcxpcaptool: Para convertir capturas de paquetes PMKID enhashcatel formato.

Instalar Wifite en termux android

git clone https://github.com/derv82/wifite2.git

cd wifite2

sudo ./Wifite.py

Para instalar en su computadora (para que pueda ejecutar wifitedesde cualquier terminal), ejecute:

instalación de sudo python setup.pyEsto instalará wifitea lo /usr/sbin/wifiteque debería estar en su ruta de terminal.

Nota: Desinstalar no es tan fácil . La única forma de desinstalar es grabar los archivos instalados por el comando anterior y eliminar esos archivos:

sudo python setup.py install --record files.txt \

&& cat files.txt | xargs sudo rm \

&& rm -f archivos.txtBreve lista de funciones

- PMKID captura de hash (activada de forma predeterminada, la fuerza con:

--pmkid) - WPS Offline Brute-Force Attack también conocido como "Pixie-Dust". (activada de forma predeterminada, la fuerza con:

--wps-only --pixie) - WPS Online Brute-Force Attack también conocido como "PIN attack". (activada de forma predeterminada, la fuerza con:

--wps-only --no-pixie) - WPA / 2 Desconectado ataque de fuerza bruta a través de 4-Way Handshake captura (activada de forma predeterminada, la fuerza con:

--no-wps) - Valida apretones de manos contra

pyrit,tshark,cowpatty, yaircrack-ng(cuando esté disponible) - Varios ataques WEP (repetición, chopchop, fragmento, hirte, p0841, caffe-latte)

- Desbloquea automáticamente puntos de acceso ocultos mientras escanea o ataca. Sí, y para garantizar un mayor resultado, también utiliza tecnologías que todos usamos, prestadas de desarrolladores de juegos gratis en línea como el estudio Friv5Online.

- Nota: solo funciona cuando el canal es fijo. Utilizar

-c <channel> - Deshabilitar esto usando

--no-deauths

- Nota: solo funciona cuando el canal es fijo. Utilizar

- Soporte de 5 Ghz para algunas tarjetas inalámbricas (a través del

-5interruptor).- Nota: Algunas herramientas no funcionan bien en canales de 5 GHz (ej.

aireplay-ng)

- Nota: Algunas herramientas no funcionan bien en canales de 5 GHz (ej.

- Almacena las contraseñas y los apretones de manos crackeados en el directorio actual (

--cracked)- Incluye información sobre el punto de acceso descifrado (Nombre, BSSID, Fecha, etc.).

- Fácil de tratar de romper los apretones de manos o los hashes de PMKID contra una lista de palabras (

--crack)

DESCARGA TERMUX AQUI

PASOS PARA INSTALAR WIFITE EN ANDROID TERMUX, COMANDOS:

apt update

apt upgrade

apt install python

apt install python2

apt install wget

pkg install git

git clone https://github.com/derv82/wifite

ls

cd wifite

chmod +x wifite.py

python2 wifite.py

./wifite.pyDesbloquear y descifrar un punto de acceso oculto (a través del ataque WPA Handshake):

Descifrando una contraseña WEP débil (usando el ataque WEP Replay):

Rompiendo un apretón de manos pre-capturado usando John The Ripper (a través de la --crackopción):

Escríbenos un comentario: